Pensez-vous avoir été piraté ?

De nombreux sites et applications web sont infectés par des 'backdoors' (portes dérobées) permettant au hacker de se balader / effacer le serveur comme bon lui semble... Généralement le propriétaire et même l'équipe informatique ne sont pas au courant.

Les pratiques les plus courantes parmi ces hackers 'black hat' ou 'script kiddies' (mauvais) sont la récupération de données de cartes bancaires ou le bloquage du site contre rançon (ransomware).

Moi-même j'apprécie beaucoup hacker, pour le fun seulement et je passe maintenant beaucoup de temps à veiller et tester des techniques. C'est pourquoi à moyen terme j'aimerais pouvoir en faire mon métier à plein temps et apporter ma contribution. À savoir réaliser des tests d'intrusion et proposer des contre-mesures pour la protection des entreprises et des clients.

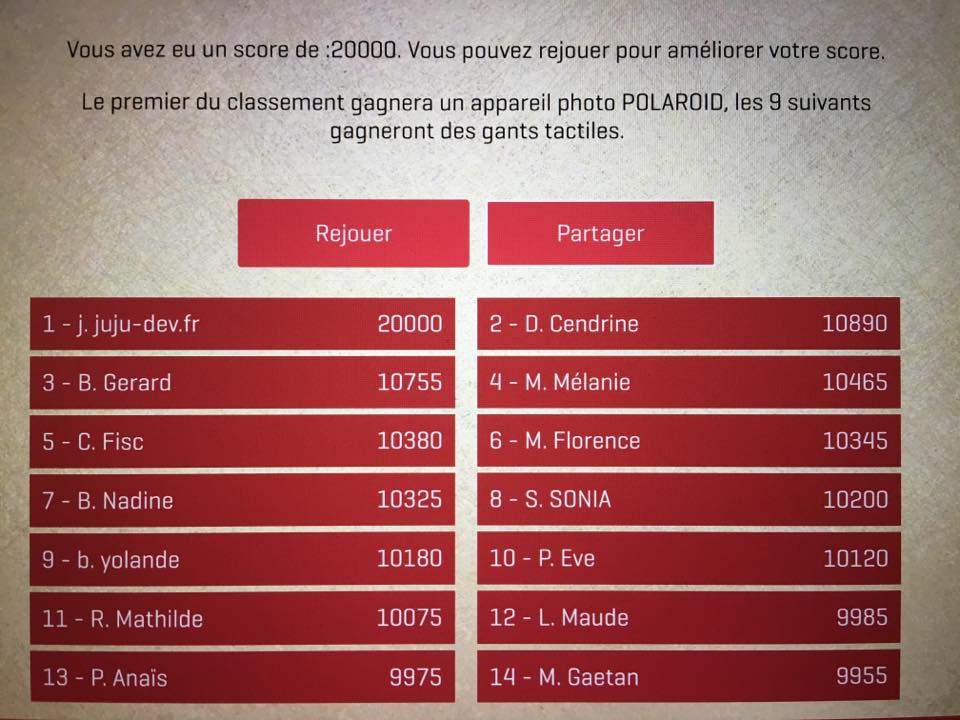

Ci-dessus un petit jeu mis en ligne par un Casino local. Evidemment je n'ai pas reçu les cadeaux et ce n'était pas l'objectif 🙂 Le score et le pseudo étaient volontairement "différents".

Méthodologie du pentest

Lorsqu'un hacker BlackHat décide de vous attaquer, il ne se lance pas au hazard. Il a un objectif précis, comme récupérer votre base de données clients, et suit un plan, un chemin, de sorte à l'atteindre.

De la même manière, un test de pénétration suit cette méthodologie mais de façon plus large, pour couvrir l'intégralité des couches de sécurité du SI.

Plusieurs 'bonnes pratiques' existent pour ce type d'audit. Ci-dessous un plan qui reprend les grandes lignes des différentes méthodologies.

3 démarches

La sécurité d'un système d'information peut être testée selon 3 points de vue :

- BlackBox : On simule l'attaque d'un hacker externe à l'entreprise. N'ayant pas préalablement connaissance d'informations vis-à-vis du Systeme d'Information de l'entreprise.

- GreyBox : Il s'agit d'un entre-deux, qui peut être assimilé à un utilisateur des locaux, ou de services de l'entreprise. Ayant donc une autorisation d'accès à certaines informations de surface.

- WhiteBox : On simule l'attaque par un membre de l'entreprise. Ayant accès à toutes les informations concernant le fonctionnement du SI, tel un développeur.

Comment facturer un pentest ?

Un pentest suivra le plan suivant. L'idéal est d'attribuer un budget qui sera alloué aux différentes étapes ci-dessous.

Une sécurité à 100% n'existe pas, il faut donc adapter votre budget à votre activité. Pour ma part je ne saurais que vous conseiller d'attribuer un buget allant de 6000€ à 24000€. Ce qui représente pour ma part de 3 semaines à 3 mois de tests divers, selon votre besoin et vos possibilités.

Pour un besoin précis et ciblé, ce tarif peut être réduit.

Prise d'information

> Recueillir un maximum d'information sur l'environnement.

Ex: Nom des employés, hiérarchie, adresse, tel...

Recherche de vulnérabilités

> Analyser le SI pour en faire ressortir la surface d'attaque.

Ex: Ports ouverts, version des logiciels, facteur humain...

Exploitation

> Lancer les attaques selon un cheminement lié à la cible et par-rapport à la surface d'attaque disponible.

Ex: Tests d'intrusion divers

Synthèse

> Compte-rendu des tests et des failles découvertes.

Ex: Mauvaise configuration du logiciel XXX qui permet un contrôle total du SI